多要素認証 (MFA) とは何ですか?

多要素認証 (MFA) は、ユーザーが単なるパスワードよりも多くの情報を入力する必要がある複数ステップのアカウントログインプロセスです。例えば、ユーザーはパスワードとともに、E メールで送信されたコードの入力、秘密の質問への回答、または指紋のスキャンを求められる場合があります。2 つ目の認証形式は、システムパスワードが侵害された場合に、不正なアカウントアクセスを防ぐのに役立ちます。

なぜ多要素認証が必要なのですか?

企業とユーザーの両方が機密情報をオンラインで保存するため、デジタルセキュリティは今日の世界では非常に重要です。誰もが、オンラインアカウントを使用してインターネット上に保存されているアプリケーション、サービス、およびデータとやり取りしています。このようなオンライン情報の侵害や悪用は、金銭的な盗難、ビジネスの中断、プライバシーの喪失など、現実の世界に深刻な影響を及ぼす可能性があります。

パスワードはデジタルアセットを保護するものですが、それだけでは十分ではありません。サイバー犯罪のエキスパートは、パスワードを積極的に見つけようとします。1 つのパスワードを発見すれば、そのパスワードを再利用している可能性のある複数のアカウントにアクセスできるようになる可能性があります。多要素認証は、パスワードが盗まれた場合でも、権限のないユーザーがこれらのアカウントにアクセスするのを防ぐための追加のセキュリティのレイヤーとして機能します。企業では、多要素認証を使用してユーザーのアイデンティティを確認し、許可されたユーザーに迅速かつ便利なアクセスを提供しています。

多要素認証の利点は何ですか?

セキュリティリスクの低減

多要素認証は、ヒューマンエラー、パスワードの紛失、デバイスの紛失によるリスクを最小化します。

デジタル施策の実現

組織は安心してデジタル施策に取り組むことができます。企業は、多要素認証を使用して組織とユーザーのデータを保護し、オンラインでのやり取りや取引を安全に実行できるようにします。

セキュリティレスポンスの向上

企業は、多要素認証システムを設定することで、疑わしいログインの試行を検出した場合はいつでも、積極的にアラートを送信することができます。これにより、企業も個人もサイバー攻撃への迅速な対応が可能となり、潜在的な被害を最小限に抑えることができます。

多要素認証の仕組みは?

多要素認証は、アカウント登録時にユーザーから複数の ID フォームを要求することで機能します。システムはこの ID とユーザー情報を保存し、次回のログイン時にユーザーを確認します。ログインは、パスワードとともに、他の ID 情報を確認するマルチステップのプロセスです。

以下、多要素認証のステップを説明します。

登録

ユーザーは、ユーザー名とパスワードでアカウントを作成します。次に、携帯電話デバイスや物理的なハードウェアのフォブなど、他のアイテムをアカウントにリンクさせます。このアイテムは、E メールアドレス、携帯電話番号、認証アプリケーションのコードなど、仮想的なものである場合もあります。これらのアイテムはすべて、ユーザーを一意に識別するのに役立ち、他の人と共有されるべきではありません。

認証

MFA が有効なユーザーが ウェブサイトにログインすると、ユーザー名とパスワード (第 1 の要素、つまりユーザーが知っているもの) と、MFA デバイスからの認証コード (第 2 の要素、つまりユーザーが持っているもの) の入力が求められます。

システムは、パスワードを確認すると、他の項目に接続します。例えば、ハードウェアデバイスに番号コードを発行したり、ユーザーのモバイルデバイスに SMS でコードを送信したりすることができます。

Reaction

ユーザーは、他の項目を確認することにより、認証プロセスを完了します。例えば、受け取ったコードを入力したり、ハードウェアデバイスのボタンを押したりします。ユーザーは、他のすべての情報が検証されたときにのみ、システムにアクセスすることができます。

プロセスの実装

多要素認証は、さまざまな方法で実装される可能性があります。次に例を示します。

- システムは、パスワードともう一つの ID だけを要求し、二要素認証または二段階認証と呼ばれます。

- システムの代わりに、認証子と呼ばれるサードパーティのアプリケーションがユーザーのアイデンティティを確認します。ユーザーはパスコードを認証子に入力し、認証子はシステムに対してユーザーを確認します。

- 確認の際、ユーザーは指紋や網膜など体の一部をスキャンして生体情報を入力します。

- 新しいデバイスで初めてアクセスするときのみ、システムが複数の認証を要求することがあります。その後は機械に記憶され、パスワードのみを要求されます。

適応型多要素認証とは何ですか?

適応型多要素認証、または適応型 MFA は、ビジネスルールとユーザーに関する情報を使用して、適用すべき認証要素を決定します。企業は、セキュリティ要件とユーザーエクスペリエンスのバランスを取るために適応型認証を使用します。

例えば、適応型認証ソリューションでは、次のようなユーザーのコンテキスト情報を使用して、ユーザーの認証ステップを動的に増減させることができます。

- 失敗したログイン試行回数

- ユーザーの地理的位置

- 連続したログイン試行間のジオベロシティ、または物理的距離

- ログインに使用されたデバイス

- ログイン試行の日時

- オペレーティングシステム

- 送信元 IP アドレス

- ユーザーロール

人工知能はどのように多要素認証を向上させることができますか?

適応型認証ソリューションは、人工知能 (AI) と機械学習 (ML) を使用して、システムアクセスの傾向を分析し、疑わしいアクティビティを特定します。これらのソリューションは、ユーザーの行動を長期にわたってモニタリングしてパターンを特定し、ベースラインのユーザープロファイルを確立し、次のような異常な行動を検出することができます。

- 通常とは異なる時間帯でのログイン試行

- 通常とは異なる場所からのログイン試行

- 不明なデバイスからのログイン試行

機械学習アルゴリズムは、疑わしいイベントにリスクスコアを割り当て、ビジネスポリシーに基づいて複数の認証要素をリアルタイムで調整します。例えば、その行動が低リスクに分類された場合、ユーザーはユーザー名とパスワードだけでサインインすることができます。一方、中リスクの行動であれば SMS コードの入力が必要となり、高リスクの行動であれば、ユーザーはアクセスを完全に拒否されることになります。

多要素認証の例にはどのようなものがありますか?

企業における多要素認証の活用例を以下に示します。

従業員へのリモートアクセス

ある会社が、従業員に対してリモートリソースアクセスを許可したいとします。従業員が持ち帰る会社支給のノートパソコンに、ログイン、ハードウェアフォブ、指紋スキャンを要求する多要素認証を設定することができます。会社は、従業員の IP アドレスに基づいて、従業員が自宅で仕事をするときは二要素認証を使用する必要があるというルールを設定することができます。しかし、会社は、従業員が他の Wi-Fi ネットワークで作業しているときは、三要素認証を要求することができます。

システムアクセスは現場の従業員のみ

ある病院が、医療用アプリケーションと患者データに全従業員がアクセスできるようにしたいと考えています。この病院では、従業員に近接バッジを支給し、勤務中にこれらのアプリケーションにアクセスできるようにしています。各シフトの開始時に、従業員はログインし、バッジを中央システムにタップする必要があります。シフト中は、バッジを 1 回タップするだけで、すべてのリソースにアクセスでき、ログインの必要性もありません。シフトの終わりには、シングルタップによるアクセス権が終了します。これにより、バッジの紛失による不正アクセスのリスクを最小限に抑えることができます。

多要素認証の方法にはどのようなものがありますか?

MFA 認証の方法は、お客様が知っていること、お客様が持っていること、そして/またはお客様がいることをベースにしています。以下では、一般的な認証要素について説明します。

知識認証

知識認証方式では、ユーザーは誰も知らない情報を明らかにすることで、自分のアイデンティティを証明する必要があります。この認証要素の典型的な例は、最初に飼ったペットの名前や母親の旧姓など、そのユーザーだけが知っている答えがある秘密の質問です。また、アプリケーションが 4 桁のピンコードへのアクセスを要求することもあります。

これらの方法は、他の誰にも秘密の情報を知られない限り、安全です。犯罪者は、ユーザーの個人的な履歴を調査したり、ユーザーを騙してこの情報を開示させるかもしれません。また、4 桁の数字の組み合わせをすべて推測するブルートフォース方式でも、PIN コードを解読することができます。

所有物認証

所有物認証方式では、ユーザーが独自に所有するものによって自分を識別します。次に例を示します。

- 携帯電話、セキュリティトークン、ディスプレイカード、ハードウェアフォブ、セキュリティキーなどの物理的なデバイス。

- E メールアカウントや認証アプリケーションなどのデジタルアセット

システムは、これらのデバイスやアセットにデジタルメッセージとして秘密のコードを送信し、ユーザーはそれをシステムに再入力します。デバイスが紛失したり盗まれたりすると、アカウントが危険にさらされる可能性があります。セキュリティトークンの中には、システムに直接接続することでこの問題を回避し、デジタルアクセスができないようにしているものもあります。

生体認証

生体方式は、ユーザーに固有の情報を使用します。このような認証要素の例をいくつか挙げます。

- 指紋スキャン

- 網膜スキャン

- 音声認識

- 顔認識

- キーストロークの動態のような行動バイオメトリクス

アプリケーションは、登録時にパスワードと一緒にこれらの情報を収集し、保存しなければなりません。アプリケーションを管理する企業は、パスワードとともにバイオメトリクスを保護する必要があります。

多要素認証を設定するためのベストプラクティスは何ですか?

すべての企業は、アクセスを制限し、デジタルリソースを保護するために、企業全体のポリシーを設定する必要があります。以下にアクセス管理におけるベストプラクティスをいくつか示します。

ユーザーロールの作成

ユーザーをロールごとにグループ化することで、アクセス制御ポリシーを細かく設定することができます。たとえば、管理者権限を持つユーザーには、エンドユーザーよりも多くのアクセス権を与えることができます。

強力なパスワードポリシーの策定

三要素認証や四要素認証を導入している場合でも、強力なポリシーを適用する必要があります。大文字と小文字、特殊文字、数字を組み合わせたパスワードを作成するルールを導入することができます。

セキュリティ認証情報のローテーション

パスワードは定期的に変更するよう、ユーザーにお願いするのがよいでしょう。パスワードが変更されるまでアクセスを拒否することで、このプロセスを自動化することができます。

最小特権ポリシーに従う

新しいユーザーは、常にシステム内で最も低いレベルの特権とアクセス権で開始します。手動で権限を与えるか、認証された認証情報によってユーザーが信頼を築いたときに、徐々に権限を増やすことができます。

AWS のアイデンティティとは何ですか?

AWS Identity Services を使用して、アイデンティティ、リソース、アクセス許可をセキュアかつ大規模に管理できます。例えば、次のことができます。

- ワークフォースでは従業員のアイデンティティと認証情報を管理する ID ソースを自由に設定し、きめ細かいアクセス許可により、適切なユーザーに適切なアクセス権を適切なタイミングで付与できます。

- ウェブアプリケーションやモバイルアプリケーションに、ユーザーのサインアップ/サインインおよびアクセス制御機能をすばやく容易に追加できるため、デベロッパーが優れたユーザーアプリケーションの構築により多くの時間を使うことができるようになります。

例えば、ユーザーアプリケーションの場合、Amazon Cognito を使用すると、シンプルかつセキュアでスケーラブルな標準ベースのサインアップ/サインインを使用するアプリケーションのカスタマーエクスペリエンスを作り出せます。Amazon Cognito は、多要素認証と、保存データおよび転送データの暗号化をサポートします。複数のセキュリティおよびコンプライアンス要件に対応できます。ヘルスケア関連の企業や業者など規制要件の厳しい組織も例外ではありません。

さらに、 AWS Identity and Access Management (IAM) は、AWS 全体できめ細かいアクセス制御を行います。IAM を使用すると、誰がどのサービスやリソースに、どのような条件でアクセスできるかを指定することができます。IAM ポリシーでは、ワークフォースやシステムに対するアクセス許可を管理し、最小権限のアクセス許可を確保します。

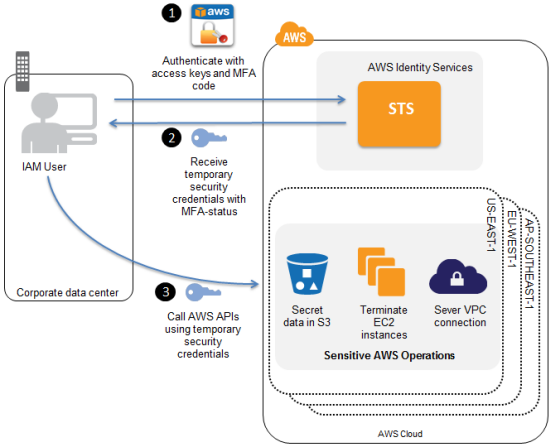

多要素認証 (MFA) は、ユーザー名とパスワードに加えて保護を強化できる AWS IAM の機能です。MFA が有効になっているときは、、ユーザーが AWS マネジメントコンソールにサインインするときに、ユーザー名とパスワード (第 1 の要素、つまりユーザーが知っているもの) の他に、AWS MFA デバイスからの認証コード (第 2 の要素、つまりユーザーが持っているもの) の入力が求められます。このように複数の要素を組み合わせることによって、AWS アカウントの設定とリソースのセキュリティが強化されます。